Virus jenis RansomWare yang bernama Wanna Cryptor atau WannaCrypt atau WanaCrypt0r 2.0 atau Wanna DecryptOr atau KirusiNoma atau disingkat WannaCry ini merupakan jenis virus atau malware komputer yang berkembang paling cepat dan sakti pada tahun 2017.

Buktinya, virus yang mulai dilaporkan

pada Jumat 12 Meii 2017 ini, hanya dalam waktu dua hari, sudah menyebar

secara masif ke 99 negara dan masih terus menyebar, karena malware ini

dapat secara otomatis mereplika dirinya sendiri, itu sebabnya ia dapat

menyebar dengan sangat cepat.

Pada 15 Mei 2017 atau hanya tiga hari

sejak virus RansomWare WannaCry ini dilaporkan, sudah menjangkiti

sebanyak 230.000 korban dan sistim komputer di selurtuh dunia! Dan

negara-negara yang terkena oleh virus ini sudah mencapai lebih 150

negara seantero planet Bumi ini. Wow!

Beberapa badan atau perusahaan di dunia yang terkena virus ini adalah: Nyaris

semua rumah sakit di Inggris Raya dibawah Britain’s National Health

Service (NHS), Renault Perancis, Nissan’s Sunderland Inggris, bank-bank

dan kementerian di Rusia, perusahaan kereta api Jerman Deutsche Bahn,

FedEx US package delivery group Amerika, perusahaan telekomunikasi

Telefonica Spanyol, perusahaan enginnering Sandvik Swedia,

sekolah-sekolah di Cina seperti Sun Yat-sen University in China dan juga

sekolah-sekolah di Filipina, perusahaan telekomunikasi Portugal Telcom,

termasuk juga beberapa rumah sakit besar di Indonesia seperti RS

Dharmais dan RS Harapan Kita.

Apa itu RansomeWare?

Jaringan-jaringan komputer dunia sedang menghadapi serangan ini yang dinamakan malware jenis RansomWare yaitu jenis virus malware (malicious software) yang berkembang paling cepat dan dapat mengunci komputer sehingga tidak dapat mengakses informasi.

Biasanya, serangan RansomWare diikuti dengan permintaan tebusan oleh si peretas. Oleh karena itu, RansomWare kerap disebut sebagai program jahat yang menyandera dokumen korban. Kebanyakan program jahat jenis RansomWare ini menyerang jaringan dengan sistim operasi:

- Windows 2000,

- Windows XP,

- Windows Vista,

- Windows Server 2003,

- Windows 7

- Windows 8 (laporan terakhir juga terkena)

- Semua OS Windows yang dibawah OS Windows 10.

RansomWare WannaCry ini akan

mengunci dokumen dengan algoritma enkripsi khusus. Setiap dokumen yang

terkunci oleh peranti lunak ini hanya bisa diakses jika memasukkan kode

unik untuk membuka enkripsinya. Tapi, kode unik itu hanya dimiliki oleh

pihak yang membuat RansomWare tersebut. Si penjahat siber kerap meminta uang tebusan jika korbannya ingin mendapatkan kode unik untuk membuka kunci enkripsi.

Virus jenis RansomWare mengenkripsi

data di komputer yang kemudian menonaktifkan jaringan. Hal ini diikuti

oleh permintaan tebusan sebesar 300 hingga 600 dolar AS dan hanya

memakai Bitcoin (mata uang di internet). Sang pembuat virus menyatakan

dalam malwarenya:

“Agar semua file yang

terkena virus dan telah terenkripsi dapat kembali normal dengan

mendekripsikannya, maka tebusan harus dilakukan oleh pihak korban.”

“Waktu pembayaran

tebusan hanya 3 hari saja. Jika lewat dari itu maka pembayaran akan

dilipatgandakan. Setelah lewat dari 7 hari, dan pembayaran belum

dilakukan, maka Anda tidak bisa lagi mengembalikan file-file Anda

menjadi normal.”

Lucunya, pembuat virus memberikan

keringanan bagi orang yang tak mampu, yaitu selama 6 bulan akan ada

event khusus yang dapat mengembalikan file-file mereka menjadi normal

kembali. Dalam foto yang beredar di media sosial, foto layar depan

komputer jaringan NHS yang berubah menjadi sebuah gambar yang

menyiratkan pesan meminta tebusan senilai 300 dolar AS dalam Bitcoin.

Kunci “menggilanya” virus ini adalah karena ia memanfaatkan celah keamanan di sistem operasi Windows. Dengan eksploitasi celah keamanan Windows tersebut itulah, dia jadi “sakti”.

Berbeda dengan virus RansomWare lain, yang untuk aktivasinya perlu korbannya untuk meng-klik lampiran atau file, baru virus bisa aktif, maka kalau WannaCry

tidak perlu ada yang di-klik. Dia akan otomatis mengaktifkan diri

ketika terbaca oleh sistem, untuk kemudian bisa menginfeksi komputer

tanpa bisa dicegah!

Beberapa hal sementara yang harus diwaspadai agar virus WannaCry tak menyebar ke jaringan komputer:

- Putuskan jaringan internet, seperti dari modem, routers, wi-fi dan sejenisnya. Scan dulu komputer Anda secara offline dengan anti-virus terbaru / ter-updated. Pastikan komputer Anda bebas dari virus. Kemudian koneksikan kembali ke jaringan internet.

- Hindari mengunduh file (attachment), yang dicurigai dari pengirim yang tak dikenal dari e-mail Anda. Langsung hapus saja kiriman e-mail dari pengirim yang tak dikenal.

- Jangan mencolok MMC, Micro SD, Flashdisk, dan penyimpan data sejenisnya ke komputer jaringan dari sumber yang tak jelas. Atau, aktifkan anti-virus dan scan dulu penyimpan data Anda secara offline dengan anti-virus terbaru / ter-updated.

Virus WannaCry ini baru, jadi jika masuk

ke jaringan komputer, otomatis tak terdetaksi oleh anti-virus, karena

anti-virus belum mengenalinya. Ia memakai format file berekstensi .wncry yang belum diketahui anti-virus sebelumnya.

Karena tidak terdeteksi oleh antivirus,

maka ia bisa menginfeksi komputer tanpa bisa dicegah. Inilah yang

membuat seluruh dunia kalang-kabut. Apalagi yang menggunakan sistim

operasi Windows XP yang sudah tak didukung Microsoft, atau Windows 8

sampai 10 tanpa update patch terbaru agar menambal celah keamanan

operasi sistem ini.

Format file yang terkena dan di enkripsi

Data yang dikunci itu bisa berupa dokumen berformat yang paling sering digunakan, diantaranya seperti:

- File hasil dari Microsoft Office, seperti: Word, Excel, PowerPoint, dll

- Gamber berformat: .jpg, .gif, .bmp, .png, dll

- Audio/video berformat: .mp3, .mp4, .3gp, .avi, wmv, .mpg, dll

- Dokumen berformat: .pdf, .zip, tar, rtf, dll

- sampai dengan dokumen Adobe Photoshop dan beberapa format lainnya.

Berikut daftar komplit format file yang dapat terkena enkripsi oleh RansomWare WannaCry:

.123, .3dm, .3ds, .3g2, .3gp, .602, .7z, .aes, .ai, .ARC, .asc, .asf, .asp, .avi, .backup, .bak, .bmp, .brd, .c, .cgm, .class,

.cpp, .crt, .cs, .csr, .csv, .db, .dbf, .dch, .dif, .dip, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dwg, .edb, .eml, .fla, .flv,

.frm, .gif, .gpg, .gz, .hwp, .ibd, .jar, .java, .jpeg, .jpg, .js, .jsp, .key, .lay, .lay6, .ldf, .m3u, .m4u, .max, .mdb, .mdf, .mid, .mkv,

.mml, .mov, .mp3, .mp4, .mpeg, .mpg, .msg, .myd, .myi, .n, .nef, .odb, .odg, .odp, .ods, .odt, .ost, .otg, .otp, .ots, .ott, .p12, .PAQ,

.pas, .pdf, .pem, .php, .pl, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .psd, .pst, .rar, .raw, .rb, .rtf,

.sch, .sh, .sin, .slk, .sql, .sqlite3, .sqlitedb, .stc, .std, .stw, .suo, .swf, .sxc, .sxd, .sxm, .sxw, .tar, .tarbz2, .tbk, .tgz, .tif,

.tiff, .txt, .uop, .uot, .vb, .vdi, .vmdk, .vmx, .vob, .vsd, .vsdx, .wav, .wb2, .wk1, .wks, .wma, .wmv, .xlc, .xlm, .xls, .xlsb, .xlsm,

.xlsx, .xlt, .xltm, .xltx, .xlw, .zip

Folder yang terkena sebagai penempatan file virus:

Selain itu, ada beberapa folder yang akan menempatkan file-file dari virus ini, diantaranya yaitu:

C:\Users\<User>\AppData\Local\<random>.exe (Vista/7/8)File-file yang dibuat oleh virus:

C:\Users\<User>\AppData\Local\<random>.exe (Vista/7/8)

C:\Documents and Settings\<User>\Application Data\<random>.exe (XP)

C:\Documents and Settings\<User>\Local Application Data\<random>.exe (XP)

%Temp%

C:\Windows

Beberapa file yang dibuat oleh virus ini, berikut diantaranya:

%APPDATA%\Microsoft\Crypto\sysjar.exe

%WINDIR%\System32\документы для подписи на 29.02.2016.doc.exe

%APPDATA%\Microsoft\Crypto\syspoz.exe

%APPDATA%\Microsoft\Crypto\sysras.exe

%TEMP%\копия_решения_суда.doc.exe

%USERPROFILE%\??? ?????????\Downloads\Резюме.doc.exe

КЫРГЫЗ РЕСПУБЛИКАСЫ сейчас КЫРГЫЗСКАЯ РЕСПУБЛИКА.docx.exe

dan seterusnya… lihat file seutuhnya pada link dibawah.

WannaCry tidak menyerang OS

Linux, Apple dan juga Android pada handphone. Virus ini hanya menyasar

target khusus untuk komputer-komputer Windows yang belum mengupdate

celah keamanan MS 017-010. Sekalipun ada antivirus di komputer tersebut, eksploitasi celah keamanan MS 017-010 memungkinkan WannaCry mem-bypass perlindungan antivirus dan menginfeksi sistem komputer.

Berbeda pada masa lalu, hacker mengincar

perorangan, namun pada dekade ini kelompok peretas dipercaya mulai

agresif menargetkan serangan mereka ke lembaga-lembaga keuangan yang

sejatinya punya sistem keamanan berlapis.

Data tersebut ditemukan oleh para ahli keamanan siber di Kaspersky Lab.

Perusahaan asal Rusia tersebut menemukan, setidaknya ada delapan

kelompok penjahat siber yang teridentifikasi terlibat dalam pengembangan

dan distribusi RansomWare enkripsi ke organisasi keuangan di seluruh dunia.

Delapan kelompok yang teridentifikasi tersebut di antaranya adalah PetrWrap, yang telah menyerang organisasi keuangan di berbagai negara, lalu kelompok hacker terkenal Mamba, dan enam kelompok hacker lain yang tidak disebutkan namanya juga menargetkan korporasi.

Hacker pakai software mata-mata milik intelijen AS untuk sebarkan RansomWare WannaCry

Dilansir banyak sumber, peretas diduga

menggunakan alat yang dimiliki oleh Lembaga Keamanan AS (NSA). Mengapa

itu bisa terjadi? Kerana serangan siber ini memanfaatkan celah dalam

bocoran dokumen yang didapat dari Badan Keamanan Nasional AS atau NSA.

Karena itulah maka sejumlah perusahaan

keamanan dunia maya menyebut bahwa serangan siber ini diyakini

menggunakan ‘tools’ yang dikembangkan oleh Badan Keamanan Nasional AS (National Security Agency / NSA).

Pada April 2017 lalu, kelompok peretas bernama The Shadow Brokers mengklaim telah mencuri ‘tools’ NSA itu dan merilisnya secara online.

‘Tools’ itu bernama EternalBlue

tersedia secara bebas di internet dengan password yang dipublikasi oleh

kelompok peretas itu. Namun pelaku di balik serangan siber global ini

belum diketahui pasti.

‘Tools’ itu bernama EternalBlue

tersedia secara bebas di internet dengan password yang dipublikasi oleh

kelompok peretas itu. Namun pelaku di balik serangan siber global ini

belum diketahui pasti.

Peneliti yang bekerja sama dengan

penyedia perangkat lunak mengungkap bahwa hanya dalam empat hari saja,

peretasan ini sudah berlangsung masif dan mampu mempengaruhi 100 ribu

sistem operasi di 150 negara!

Laporan malware “WannaCry”

bermula dari perusahaan telekomunikasi Spanyol, yaitu

Telefonica. Beberapa komputer di perusahaan tersebut mengalami gangguan

dan tidak bisa diakses. Namun, gangguan jaringan tidak mengganggu sistem

informasi perusahaan secara keseluruhan.

Kemudian diikuti oleh Rumania dan

beberapa tempat lainnya. Fasilitas kesehatan di Skotlandia mulai dari

rumah sakit hingga praktik dokter, lumpuh. Juga di Inggris Raya, rumahs

sakit lumpuh karena tidak dapat mengakses data pasien!

Kemudian fasilitas kesehatan seluruh

Inggris Raya tiba-tiba lumpuh akibat serangan peretasan yang membuat

akses komputer rumah sakit mati. Serangan yang terjadi Jumat (12/5/2017)

ini tidak hanya melumpuhkan sistem informasi yang telah terintegrasi

secara digital, namun juga layanan dokter, unit gawat darurat dan semua

fasilitas berhenti beroperasi.

Di Indonesia sejauh ini, sudah ada ribuan alamat internet protocol (IP) di Indonesia yang terkena RansomWare berjenis WannaCry ini. Dan dari 104.000 IP address yang digunakan malware ini, sebanyak 102.000 sudah dimatikan.

“Dalam 24 jam terakhir IP WannaCry yang aktif ada 104.130. Dan dari total 104.118 domain yang terdeteksi,102.769 sudah mati dan tinggal 1.349 yang aktif di seluruh dunia.”

Selain negara-negara yang telah

disebutkan, negara-negara yang terdampak selain itu, antara lain Amerika

Serikat (AS), China, Rusia, Spanyol, Italia, Taiwan dan sebagainya.

Sudah ada tanda-tanda bahwa virus ini

masuk Indonesia. Beberapa rumah sakit besar di Jakarta, seperti RS

Dharmais dan RS Harapan Kita dikabarkan sempat terkena.

Namun sejauh ini, server dan data-data mereka masih aman, selain itu back-up

data juga masih aman. Rumah sakit lainnya juga sudah mulai waspada dan

berkonsultasi dengan Departeman Kominfo untuk menangkal virus ini yang

menyebabkan jaringan komputer terkunci dan tidak dapat mengakses data.

NHS Digital, lembaga keamanan jaringan rumah sakit di Inggris mengungkap bahwa serangan ini menggunakan varian malware Wanna Decrypt0r.

Jenis malware ini biasanya berdampak dengan mengunci sistem komputer

yang kemudian digunakan oleh sang peretas untuk meminta tebusan.

Para ahli Kaspersky Lab bahkan

menemukan kasus di mana tuntutan penebusan sebesar lebih dari setengah

juta dolar AS. Ada juga kasus di mana uang tebusannya sebesar 1 bitcoin

(sekitar US$ 1.000).

Perusahaan Windows dan Anti-Virus Turun Tangan

Perusahaan raksasa Microsoft Windows

yang sudah tidak lagi memberikan updated untuk OS Windows XP, ikut

turun tangan. Mereka membuat keputusan yang tak biasa: menyediakan patching (tambalan) yang dapat diunduh, guna mencegah virus ini merusak sistim Windows XP dan Windows lainnya, sebelum Windows 7.

Penjahat siber mempertimbangkan bahwa serangan RansomWare kepada korporasi berpotensi lebih menguntungkan daripada serangan massal terhadap pengguna pribadi.

Seperti yang ditulis perusahaan anti-virus, Karpersky Lab. :

“Sebuah serangan RansomWare yang sukses terhadap sebuah perusahaan dapat dengan mudah menghentikan proses bisnis dalam hitungan jam atau bahkan berhari-hari, membuat pemilik perusahaan yang jadi korban, lebih mungkin untuk membayar uang tebusan.”

Kaspersky Lab menyarankan organisasi keuangan harus melatih karyawan divisi teknologi agar lebih memerhatikan atas serangan RansomWare,

dan mematangkan strategi keamanan siber untuk mendeteksi serangan sejak

dini dan memblokir segala serangan terhadap dokumen penting perusahaan.

Sementara itu, perusahaan teknologi Microsoft telah mengambil langkah “sangat tidak biasa” untuk mengamankan sistem operasi awal setelah serangan sporadis “virus pemalak”, RansomWare,

yang mendatangkan malapetaka pada jaringan komputer global, termasuk

National Health Service (Dinas Kesehatan Nasional) Inggris.

Mengutip situs Russia Today,

Sabtu, Microsoft XP menerima patch keamanan baru tiga tahun setelah

raksasa komputer tersebut menghentikan dukungan untuk OS tersebut.

Pelepasan patch terjadi setelah virus yang dikenal sebagai RansomWare ‘WannaCry’,

yang mengenkripsi file dan menuntut pengguna membayar pembebasannya

dengan menginfeksi lebih dari 100 ribu komputer di seluruh dunia, pada

Jumat kemarin.

Malware Tech melaporkan, bahwa sekitar 124 ribu komputer kini terkena virus tersebut, termasuk National Health Service, termasuk catatan pasien dan data administratif lainnya, yang dilemahkan oleh serangan mendadak.

Microsoft menulis:

“Melihat bisnis dan individu yang terkena serangan siber. Ini sangat menyakitkan, Kami mengambil langkah yang sangat tidak biasa untuk menyediakan pembaruan keamanan bagi semua pelanggan untuk melindungi platform Windows yang hanya ada dalam dukungan khusus, termasuk Windows XP, Windows 8, dan Windows Server 2003.”“Mekanisme penyebaran WannaCry dipinjam dari eksploitasi SMB publik yang terkenal, lalu mempersenjatai RansomWare dengan fungsionalitas mirip cacing (worm). Lalu, menciptakan vektor masuk pada mesin yang masih belum dipasangkan bahkan setelah diperbaiki,”.

Investigasi saat ini sedang dilakukan untuk menentukan sumber cyberattack ini. Menurut European Cybercrime Center, Europol “bekerja erat” dengan negara-negara yang terkena dampak serangan dadakan untuk mengidentifikasi penyebabnya.

Sedangkan mantan karyawan NSA yang

hengkang dan buron dari AS dan kini berada di bandara Rusia, Edward

Snowden menuduh bahwa serangan ini justru sengaja dilakukan pihak

Microsoft dan AS. Hal itu terlihat dari beberapa cuitannya, ia

men-tweet:

“Sampai pada serangan

akhir pekan ini, Microsoft menolak untuk secara resmi mengkonfirmasi hal

ini, karena Pemerintah AS menolak untuk mengkonfirmasi atau menyangkal

bahwa ini adalah eksploitasi mereka (Until this weekend’s attack,

Microsoft declined to officially confirm this, as US Gov refused to

confirm or deny this was their exploit)”

Ia juga menyatakan dalam twitternya ke

pihak NSA, bahwa hal yang bisa membahayakan itu dilakukan oleh hacker

kelas rendah, dan justru dibiarkan AS:

“@NSAGov’s

Pilihan yang berisiko memungkinkan penjahat dengan keterampilan rendah

meluncurkan serangan di tingkat pemerintahan, dan kemudian hal itu

terjadi. Tidak ada yang mengakuinya. (“@NSAGov’s choices

risked permitting low-skill criminals launch government-scale attacks,

and then it happened. There’s no waving that away..”)

Snowden mengatakan bahwa dampak dari

serangan cyber ini membutuhkan waktu bertahun-tahun bagi rumah sakit

untuk melakukan pendataan ulang agar kembali normal.

“Ini adalah kasus khusus. Apakah @NSAGov

mengungkapkan kerentanan saat mereka menemukan (virus ini), rumah sakit

pasti akan butuh bertahun-tahun – bukan berbulan-bulan – untuk

mempersiapkannya. (“This is a special case. Had @NSAGov disclosed the vuln when they discovered it, hospitals would have had years — not months — to prepare.”).

Edward Snowden juga mengeritik ke NSA,

mengapa serangan cyber yang menyebar di internet ini justru diteliti

oleh sejumlah peneliti biasa dan bukan oleh intelijen. Menurutnya, hal

ini merupakan suatu “dongeng yang menakjubkan”.

“@NSAGovs Memungkinkan ransomware makan internet, bantuan datang dari peneliti, bukan agen mata-mata. Cerita yang menakjubkan. (“@NSAGovs enabled ransomware eats the internet, help comes from researchers, not spy agencies. Amazing story.”)

Cuitan Snowden itu terpaut oleh sebuah link dari guardian, yang berjudul: ‘Accidental hero’ halts ransomware attack and warns: this is not over.

Hal ini menunjukkan bahwa serangan cyber ini belum berakhir, dan

mungkin jika berakhir, akan ada serangan berikutnya. Lucunya, hal itu

justru dinyatakan oleh “pahlawan tak sengaja” atau “accidental hero“.

Benar saja kata Snowden, tak lama kemudian RansomWare WannaCry

varian kedua (Ver2.0) muncul, dikala varian satu (awal) belum dapat

sepenuhnya ditangani oleh banyak perusahaan dan korban di seluruh dunia.

Muncul virus WannaCry Versi 2.0 atau Variant 2.0

WannaCry Ver 1.0

Virus WannaCry versi pertama / awal menggunakan ekstensi berformat .wncry, menulis pada tampilan layar latar belakang (background) dengan tulisan:

Ooops, your important files are encrypted.

If you see this text, but don’t see the “Wanna Decryptor” window, then your antivirus removed the decrypt software or you deleted it from your computer.If you need your files, you have to recover “Wanna Decryptor” from the antivirus quarantine, or download from the address below:xxxxs://www.dropbox.com/s/c1gn29iy8erh1ks/m.rar?dl=1

Run “Wanna Decryptor” to decrypt your files!

WannaCry Ver 2.0

Namun tak lama setelah virus WannaCry

tersebar dan beberapa keamanan internet ikut turun tangan, muncul

WannaCry versi 2..0 File virus versi 2.0 itu menulis pada tampilan layar

latar belakang (background) dengan tulisan:

Ooops, your important files are encrypted.

If you see this text, but don’t see the “Wanna Decrypt0r” window, then your antivirus removed the decrypt software or you deleted it from your computer.

If you need your files you have to run the decrypt software.

Please find an application file named “@WannaDecryptor@.exe” in

any folder or restore from the antivirus quarantine.

Run and follow the instructions!

Pada virus WannaCry versi 2.0 kali ini, ia menggunakan masih menggunakan ekstensi file virus yang sama, yaitu berformat .wncry

Hingga kini, belum saja malware RansomeWare WannaCry

variani 1.0 teratasi dan masih menulari banyak jaringan komputer

diseluruh dunia, telah muncul varian 2.0. Hal ini membuat “petarungan”

antara pembuat virus dan pembasmi virus sibuk bertarung.. (©IndoCropCircles.com)

Pustaka:

- straitstimes, Two major Indonesian hospitals attacked in ‘ransomware’ storm

- straitstimes, Global cyber attack: A look at some prominent victims

- independent, NHS cyber attack: Edward Snowden says NSA should have prevented cyber attack

- wikipedia, WannaCry ransomware attack

- bleepingcomputer, How to remove the WannaCry & Wana Decryptor Ransomwareor

- bestsecuritysearch, WannaCry Ransomware Removal Instructions (Complete Guide)

▬▬▬▬▬▬▬▬▬▬▬▬▬▬ ஜ۩۞۩ஜ▬▬▬▬▬▬▬▬▬▬▬▬▬▬

MANUAL REMOVE: HOW TO REMOVE WANNACRY?

▬▬▬▬▬▬▬▬▬▬▬▬▬▬ ஜ۩۞۩ஜ▬▬▬▬▬▬▬▬▬▬▬▬▬▬

MANUAL REMOVE: HOW TO REMOVE WANNACRY?

▬▬▬▬▬▬▬▬▬▬▬▬▬▬ ஜ۩۞۩ஜ▬▬▬▬▬▬▬▬▬▬▬▬▬▬

Manual removal steps: How to remove the WannaCry & Wana Decryptor Ransomwareor or Detailed WannaCry Ransomware Removal Guide (Complete Recovery Instructions)

This

removal guide may appear overwhelming due to the amount of the steps and

numerous programs that will be used. It was only written this way to

provide clear, detailed, and easy to understand instructions that anyone

can use to remove this infection for free.

PREPARING TOOLS:

Tools to prepare (download first):

- RKill (click here to download) Do not reboot your computer after running RKill as the malware programs will start again. To terminate any programs that may interfere with the removal process we must first download the Rkill program. Rkill will search your computer for active malware infections and attempt to terminate them so that they wont interfere with the removal process. To do this, please download RKill to your desktop from the following link.

- Emsisoft Anti-Malware (click here to download) Now please download Emsisoft Anti-Malware, which will scan for and remove any other adware that may have been bundled with this adware. Please download and save the Emsisoft Anti-Malware setup program to your desktop.

- Malwarebytes Anti-Malware/MBAM (click here to download) Once downloaded, close all programs and Windows on your computer, including browser / this one. Double-click on the icon on your desktop named mb3-setup-1878.1878-3.0.6.1469.exe. This will start the installation of MBAM onto your computer. This software to scan your computer for any any infections, adware, or potentially unwanted programs that may be present. Please download Malwarebytes from the following location and save it to your desktop.

A & Q: Is it possible to recover WNCRY files that have been encrypted by WannaCry for Free?

Unfortunately, there is no way to decrypt

WNCRY files that were encrypted by the WannaCry Ransomware for free.

There may, though, be methods to restore encrypted files that were

stored on Dropbox or from Shadow Volume Copies that were not removed by

the ransomware for some reason.

STEP I: Disconnect Internet from Modem, Router, Wi-Fi or Unplug cable to Internet Connection

Using My Computer Icon:

- Right click My Computer

- Click Properties

- Click “System Restore” tab

- Check, Turn off system restore

- Click “Apply“

- Open Control Panel

- Click “System“

- Click “System Restore” tab

- Check, Turn off system restore

- Click “Apply“

STEP III: Start the PC in Safe Mode with Network (see video: How to start PC in Safe Mode with Networking)

This will isolate all files and objects created by the ransomware so they will be removed efficiently.

This will isolate all files and objects created by the ransomware so they will be removed efficiently.

Safe Mode from Windows:

- Hit Windows Key + R , or Click: Start > Run

- A Run window will appear. In it, write “msconfig” and then press Enter

- A Configuration box shall appear. In it Choose the tab named “Boot”

- Mark “Safe Boot” option and then go to “Network” under it to tick it too

- Apply > O.K.

- Restart Computer

- Hit “F8” many time during reboot (this depend to your manufactured PC, some product used F10, F2, etc)

- On “Choose Advanced Options For“, choose “Safe mode with Networking“

- Hit “Enter” and wait until pop-up task appears

- Click “Yes” on pop-up task

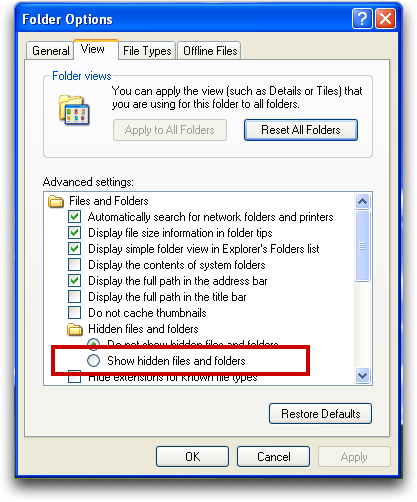

STEP IV: Show Hidden Files

STEP IV: Show Hidden Files- Open My Computer/ This PC

- Windows XP:

– Click on “Tools” on upper bar and click “Folder Options…”

– Select the “View” tab

– Go under “Hidden files and folders” and mark “Show hidden files and folders” option. - Windows 7:

– Click on “Organize” button

– Select “Folder and search options”

– Select the “View” tab

– Go under “Hidden files and folders” and mark “Show hidden files and folders” option. - Windows 8/ 10:

– Open “View” tab

– Mark “Hidden items” option - Click “Apply” and then “OK” button

STEP V: Enter Windows Task Manager and Stop Malicious Processes

- Hit the following key combination: CTRL+SHIFT+ESC

- Get over to “Processes” tab

- When you find suspicious process right click on it and select “Open File Location”. If you can not do this, go to the next step:

- Go back to Task Manager and end the malicious process. Right click on it again and choose “End Process”

- Next you should go folder where the malicious file is located and delete it!

- Click: Start > Run

- A Run window will appear. In it, write “taskmgr” and then press Enter

- Get over to “Processes” tab

- When you find suspicious process right click on it and select “Open File Location”. If you can not do this, go to the next step:

- Go back to Task Manager and end the malicious process. Right click on it again and choose “End Process”

- Next you should go folder where the malicious file is located and delete it!

STEP VI: Remove Completely WannaCry Ransomware Using SpyHunter Anti-Malware Tool

Manual removal of WannaCry Ransomware

requires being familiar with system files and registries. Removal of

any important data can lead to permanent system damage. Prevent this

troublesome effect – delete WannaCry Ransomware with SpyHunter malware removal tool.

SpyHunter anti-malware tool will diagnose all current threats on the computer. By purchasing the full version, you will be able to remove all malware.

Or, you can scan your PC with your UPDATED anti-virus. But make sure that anti-virus could delete WannaCry Ransomware files virus.

STEP VI: Repair Windows Registry- Again type simultaneously the Windows Button + R key combination

- In the box, write “regedit”(without the inverted commas) and hit Enter

- Type the CTRL+F and then write the malicious name in the search type field to locate the malicious executable

- In case you have discovered registry keys and values related to the name, you should delete them, but be careful not to delete legitimate keys

- Use present backups

- Use professional data recovery software

– Stellar Phoenix Data Recovery

– a specialist tool that can restore partitions, data, documents, photos, and 300 more file types lost during various types of incidents and corruption. - Using System Restore Point

– Hit WIN Key

– Select “Open System Restore” and follow the steps - Restore your personal files using File History

– Hit WIN Key

– Type “restore your files” in the search box

– Select “Restore your files with File History”

– Choose a folder or type the name of the file in the search bar

– Hit the “Restore” button

STEP VIII: “Turn On” System Restore again

- Right click My Computer > Properties > System Restore

- Un-Check, Turn off system restore > to Restore

SpyHunter anti-malware tool will diagnose all current threats on the computer. By purchasing the full version, you will be able to remove all malware.

Or, you can scan your PC with your UPDATED anti-virus. But make sure that anti-virus could delete WannaCry Ransomware files virus.

▬▬▬▬▬▬▬▬▬▬▬▬▬▬ ஜ۩۞۩ஜ▬▬▬▬▬▬▬▬▬▬▬▬▬▬

WINDOWS XP UPDATES / PATCHERS FOR RANSOMEWARE:

▬▬▬▬▬▬▬▬▬▬▬▬▬▬ ஜ۩۞۩ஜ▬▬▬▬▬▬▬▬▬▬▬▬▬▬

WINDOWS XP UPDATES / PATCHERS FOR RANSOMEWARE:

▬▬▬▬▬▬▬▬▬▬▬▬▬▬ ஜ۩۞۩ஜ▬▬▬▬▬▬▬▬▬▬▬▬▬▬

Customers can now download security updates for OS Windows.

– Security Update info for Windows:

- Windows Server 2003 SP2 x64, Security Update for Windows Server 2003 for x64-based Systems (KB4012598)

- Windows Server 2003 SP2 x86, Security Update for Windows Server 2003 (KB4012598)

- Windows XP SP2 x64, Security Update for Windows XP SP2 for x64-based Systems (KB4012598)

- Windows XP SP3 x86, Security Update for Windows XP SP3 (KB4012598)

- Windows XP Embedded SP3 x86, Security Update for Windows XP SP3 for XPe (KB4012598)

- Windows 8 x86, Security Update for Windows 8 (KB4012598)

- Windows 8 x64, Security Update for Windows 8 for x64-based Systems (KB4012598)

Download WannaCry Ransomware Patch for Windows XP, Windows 8, Windows Server 2003

Download WannaCry Patch for Windows Server 2003 SP3 (file .exe):

- Windows Server 2003 SP2 64bit / via kbagi (952 kb)

- Windows Server 2003 SP2 32bit / via kbagi (683 kb)

Download WannaCry Patch for Windows XP SP2 (file .exe):

- Windows XP SP2 64bit / via kbagi (952 kb)

- Windows XP SP3 32bit / via kbagi (666 kb)

- Windows XP Embedded SP3 32bit / via kbagi (666 kb)

Download WannaCry Ransomware Patch for Windows 8 (file .msu):

- Windows 8 64bit / via kbagi (985 kb)

- Windows 8 32bit / via kbagi (873)

DOWNLOAD ALL: WannaCry Ransomware Patch for WinXP, Win8, WinServer 2003 (file. rar): via kbagi (5.6 Mb)

Microsoft is continuing to work with customers to provide assistance as the situation evolves.

| Name | .WNCRY |

|

| Type | Ransomware | |

| Short Description | New May 2017 version of the WannaCry ransomware viruses. Encrypts files and then demands victims to pay a hefty ransom fee in order to restore the encrypted files. | |

| Symptoms | Files are encrypted with the .WNCRY file extension added to them. In addition to this a ransom note is added, named @Please_Read_Me@.txt. Also adds a lockscreen, named “Wana Decrypt0r 2.0”. | |

| Distribution Method | Via an Exploit kit, Dll file attack, malicious JavaScript or a drive-by download of the malware itself in an obfuscated manner. |

Updated: Only 3 days after. Countries initially affected by RansomWare WannaCry (wikimedia)

REFERENSI.... indocropcircles

1 komentar:

Click here for komentarThis one was a great piece of information! It was simple and easy to understand. Thanks and keep up the good work!

A Browser Hijacker disguised as a Movie Service

ConversionConversion EmoticonEmoticon